テレワークの普及やクラウドの浸透によって働く場所が多様化する中、従来の「社内は安全、社外は危険」の考え方に基づく境界型のセキュリティ対策では、企業の情報資産を守りきれなくなっています。そこで注目されているのが「ゼロトラスト」という新しいセキュリティの考え方です。

本記事では、ゼロトラストの基本的な定義・概念から、従来のセキュリティモデルとの違い、導入のメリット・デメリット、具体的な実現プロセスまで、わかりやすく解説します。企業のDX推進において欠かせないセキュリティ対策として、ぜひ参考にしてください。

ゼロトラストとは何か

ゼロトラストとは、あらゆるネットワークアクセスを信用せず、すべてのアクセス要求に対して検証を行うことを前提とする、新たなセキュリティの考え方です。NIST(アメリカ国立標準技術研究所)は、ゼロトラストについて「ネットワークが既に侵害されていても、あらゆるアクセス要求に対し最小限の権限で正確に判断できるように、不確実性を減らすための概念や手法の集まり」と説明しています。

参考:金融庁『ゼロトラストの現状調査と事例分析に関する調査報告書』

従来のセキュリティモデルでは、社内と社外を明確に切り分けることで、社内ネットワークを安全な領域として扱っていました。それに対してゼロトラストでは、社内・社外かを問わず、すべてのアクセスに対して都度確認と検証を行います。

オフィスワークが前提だった旧来の社会では従来のセキュリティも通用しましたが、社内外問わず常に情報デバイス・ストレージ・サーバー等がネットワークに接続されている今の社会では、必ずしも安全性が高いとはいえません。「従来型セキュリティの持つ弱点を拡張する」形で、ゼロトラストの考え方が生まれました。

ゼロトラストを表すスローガンとして「Never Trust, Always Verify(決して信頼せず、必ず確認せよ)」という言葉があります。ゼロトラストでは、このスローガンが示すように、ユーザー、デバイス、アプリケーション、ネットワークなどすべての要素を随時検証し、どこからアクセスしても一貫したセキュリティレベルを保つことが求められます。

参考:NIST 『Zero Trust Cyber security: ‘Never Trust, Always Verify’』

ゼロトラストが注目される背景

ゼロトラストの概念は、2010年にフォレスター・リサーチ社のジョン・キンダーバーグ氏が提唱したものです。この概念は大きな話題を呼びました。企業を取り巻くIT環境が、2010年代・20年代を通してリアルタイムで大きく変わる中で、ますますゼロトラストへの注目度が高まっています。

IT環境の最も大きな変化としては、クラウドサービスの急速な普及が代表的です。企業の業務データはもとより、機密情報や顧客情報も社外のクラウド環境に保存されるようになりました。これにより、従来型のオンプレミスなストレージや社内ネットワーク環境を前提とした「社内は安全、社外は危険」という前提が成り立たなくなりました。

さらに、特に2020年代、世界的パンデミックを期にテレワークやリモートワークが大きく普及したことで、自宅やカフェ、サテライトオフィスなど様々な場所から業務システムにアクセスできるようになりました。このように働く場所や環境、使用するネットワークが多様化する中では、社内と社外の明確な境界線を設けることが難しくなっています。

また、個人所有のデバイスを社外から持ち込んで業務に使用する「BYOD(Bring Your Own Device)」の広がりも、ゼロトラスト導入を後押しする要因となっています。

また、サイバー攻撃の高度化や深刻化も、ゼロトラストが注目される理由です。ランサムウェアや標的型攻撃などより多様で巧妙な手口が生まれ、かつ一度内部に侵入されると内部移動を繰り返すため検知が難しく、大きな被害をもたらすサイバー攻撃が増えています。

境界型セキュリティでは一度攻撃を受け内部に入られると防ぎ切るのが難しく、被害が著しく拡大していきます。一方、ゼロトラストでは内部での移動も含めてすべてのアクセスを都度検証するため、攻撃者の横展開を効果的に防げます。

また、IoT機器の増加により、攻撃者が狙いやすいデバイスが増え、それ故に管理すべきデバイスが多様化したことも大きく関係しています。ゼロトラストでは、すべてのデバイスを個別に識別・認証し、継続的にセキュリティ状態を監視する能力も持っています。万が一内部に侵入されたとしても、拡大の過程も含めて全て検証するため、こうした攻撃の未然防止だけでなく、対処療法としても効果が期待できるのです。

参考:独立行政法人情報処理推進機構(IPA) 『ゼロトラスト導入指南書』

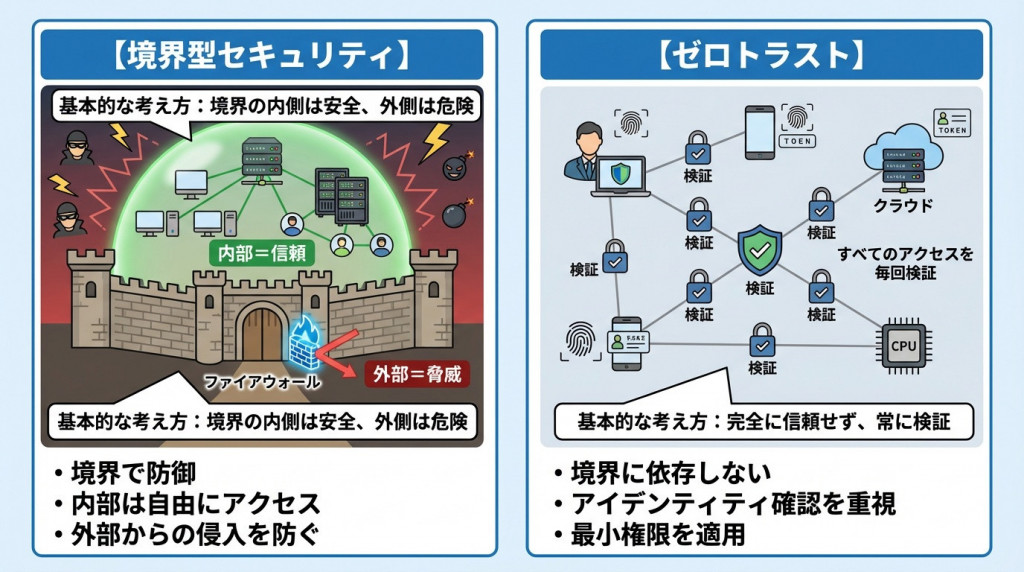

従来のセキュリティモデル(境界型セキュリティ)との違い

長年主流だったオフィスワークを前提とした境界型セキュリティは、社内と社外に明確に切り分け、その境界上でセキュリティ対策を講じる考え方でした。しかし、働き方の多様化やIT環境の変化により、従来の考え方には限界が見え始めています。境界型セキュリティの基本と課題、ゼロトラストとの具体的な違いについて詳しく解説します。

境界型セキュリティの基本的な考え方

境界型セキュリティは、会社などの「働く場所」に紐づいたセキュリティモデルです。具体的には、社内ネットワークを安全な領域、社外ネットワークを危険な領域として明確に区別するモデルとなります。

境界型セキュリティでは、社内と社外の境界にファイアウォールやプロキシなどの防御策を配置し、社外からの不正侵入を防ぎます。これは「Trust but Verify(信頼するが、確認もする)」という考え方に基づいています。

つまり、入り口に防御壁を張り、外からの未知のアクセス要求に対しては確認・認証を行って、認証が完了したらアクセスを許可する形です。そして、一度社内ネットワークへの入場を許可されたユーザーやデバイスは基本的に信頼され、社内環境では比較的自由にリソースへアクセスできるという仕組みになっています。

この考え方は、城を守る城壁と堀に喩えられることから「城塞モデル」や「ペリメータモデル」と呼ばれています。いわゆるタワーディフェンス型のセキュリティシステムと思えばわかりやすいかもしれません。

境界型セキュリティは、企業の敷地内にサーバーやシステムを設置する、いわゆるオンプレミス環境を前提とした設計で、長い間企業のセキュリティ対策の主流となってきました。

なお、在宅勤務やテレワークなどで、従業員がオンプレミス環境の外から社内ネットワークへアクセスする場合は、VPN(Virtual Private Network=仮想私設網)を使って安全な入口を用意し、そこで認証を行います。なお、在宅勤務やテレワークなどで、従業員がオンプレミス環境の外から社内ネットワークへアクセスする場合は、VPN(仮想私設網)を使って安全な入口を用意し、そこで認証を行います。

ゼロトラストと境界型セキュリティの具体的な違い

ゼロトラストと境界型セキュリティの違いは、基本的なアーキテクチャ(設計思想)の違いが代表的です。境界型は「社内は信頼できる領域」とみなしますが、ゼロトラストは「社内も含めて全てを信頼しない」という立場です。

また、境界型のセキュリティ設計が場所(社内か社外か)に依存するのに対して、ゼロトラストは場所を問わずにセキュリティ対策を実施します。アクセス権限の違いについてもこの設計思想を踏襲していて、境界型は入口の認証さえ通ればある程度の広い権限を付与する傾向がありますが、ゼロトラストは全てのアクセス要求に対して最小限の権限のみを与えます。文字通り「全てを信頼しない」意味での平等が貫かれています。

セキュリティ対策を実施する範囲にも明確な違いがあります。境界型が入り口・壁際に集中するのに対し、ゼロトラストは内部も含めた全体をカバーします。監視の対象も、境界型が主に外部からのアクセスを監視するのに対し、ゼロトラストは内部も含めすべてのアクセスを監視します。

セキュリティ認証の仕組みも、こうしたセキュリティ対策範囲に連動する形で、大きな違いがあります。境界型では入口での認証のみなのに対して、ゼロトラストではリソースへのアクセスごとに毎回認証を実施します。一度中に入ったとしても、都度認証を突破しなければならないのがゼロトラストの大きな特徴です。

リスクへの対応方法も異なっています。たとえば、NISTサイバーセキュリティフレームワーク(サイバーセキュリティ対策の国際的な指針)に基づいて比較すると、境界型は侵入を防ぐ段階の「防御」と入られた後の「検知」に重点を置きますが、ゼロトラストはアクセス制御のための「特定」「防御」はもちろん、内部に入られた後の「検知」「対応」「復旧」と、内外両方を重視します。病気に喩えると、境界型はマスクで、ゼロトラストは処方薬のようなものでしょうか。

こうして違いを紐解いていくと、全てにおいてゼロトラストが勝っているように見えます。しかし、ゼロトラストは境界型を完全に否定する考え方ではありません。IPAの『ゼロトラスト導入指南書』では「境界型とゼロトラストの共存」を掲げ、両方の仕組みを組み合わせて多層的な防御を実現することが推奨されています。

参考:独立行政法人情報処理推進機構(IPA) 『ゼロトラスト導入指南書』

ゼロトラストの7つの基本原則

米国の標準化団体であるNISTは、ゼロトラストアーキテクチャを実現するための7つの基本原則を示しています。これらの原則は、ゼロトラストを実際に導入する際の指針となるもので、セキュリティポリシーの具体的な考え方に通じる非常に重要な原則です。

原則1:すべてのリソースを管理対象とする

パソコンやスマートフォン、IoTデバイスなどの情報デバイスだけでなく、ネットワークに接続されている全てのリソース(たとえばデータやシステム、クラウドなど)を監視・管理の対象として扱います。サーバーに関しても物理的な設備だけでなく、社内外問わず仮想サーバーやコンテナ等も管理します。

原則2:場所に関係なく通信を保護する

ネットワークの場所(社内か社外か)に関わらず、すべての通信を保護します。社内LANからのアクセス、VPNからのプライベートアクセス、社外からのアクセス全てを同列に扱い、いかなるアクセスでも暗号化や認証を常時実施するのが大きな特徴です。これにより、どこからアクセスしても、一貫したセキュリティレベルが維持されます。

原則3:セッション単位でアクセスを許可する

企業の書類やデータなどのリソースへのアクセスを、1つのセッション・1つのリクエスト単位で個別に許可します。一度の認証で一定期間キャッシュを確保する=「一度認証したから安全」ではなく、必要な時に必要な分だけアクセスを許可します。こうした仕組みが横展開の侵害を防ぐとともに、仮に認証情報が外部に漏れた場合でも被害を最小限に抑えられます。

原則4:動的なポリシーでアクセスを判断する

アクセスを認証する際に、単にユーザーIDとパスワード、あるいは証明書との組み合わせによって判断するのではなく、アクセス元のアプリケーション、デバイスの状態、行動パターンなどを総合的に評価します。属性や役割のみならず、アクセスする時間帯や場所、異常な振る舞いが記録されていないか、最新の脅威情報の報告など多様な要素を判断材料に、状況に応じて臨機応変にアクセスの可否を決定します。

原則5:資産のセキュリティ保全状況を監視する

すべての資産(デバイスやサーバーなど)の状態とセキュリティ状況を継続的に監視・測定します。デバイスのマルウェア感染の有無をリアルタイムで確認しつつ、セキュリティパッチの適用状況やソフトウェアのバージョン管理、脆弱性の定期的なスキャンを実施して、常に資産の健全性を保ちます。

原則6:認証と認可を厳格に実施する

従来モデルのように認証・認可結果の使い回しをせず、すべてのリソースの認証・認可を必要に応じて都度実施、特にアクセスを許可する前には厳格に認証・認可の検証を行います。多要素認証(MFA)を活用し、パスワード認証に加えて生体認証やワンタイム認証コードの発行、CAPTCHA(生身の人間のアクセスかどうかを判定する認証機能)など複数の認証方法を組み合わせることで、なりすましや不正アクセスを防ぎます。

原則7:情報を収集してセキュリティを改善する

資産、ネットワーク、通信についてできるだけ多くの情報を集め、その情報をより精度の高いセキュリティ対策のために活用します。ログやデータの分析により脅威を早期に検知し、継続的な改善サイクルを確立。将来的には、AIや機械学習をも活用した高度な分析により、セキュリティレベルを継続的に向上させることができます。

参考:独立行政法人情報処理推進機構(IPA) 『ゼロトラスト移行のすゝめ』

ゼロトラストを実現する主要な技術要素

ゼロトラストは単一のシステムによる仕組みではなく、複数の技術要素を組み合わせることで実現しています。最先端の多種多様なセキュリティ技術が組み合わさることによって、厳格なセキュリティ環境が維持されているのです。主要な技術要素を紹介します。

ID管理とアクセス制御

ユーザーIDの統合管理(IDaaS)、多要素認証(MFA)、シングルサインオン(SSO)、リソースへのアクセス要求の検証(PDP)、役割に応じたアクセス制御(RBAC)などを実装。ID認証の複雑化と、業務に必要な最小限のアクセス権限だけを付与する仕組みにより柔軟にアクセス制御を行います。

エンドポイントセキュリティ

デバイスの識別と認証、エンドポイントでの脅威検知・対応(EDR)、マルウェア対策、モバイルデバイス管理(MDM)など。エンドポイントとなるデバイスの使用状況やセキュリティ状態を継続的に監視し、異常や脆弱性を早期に発見します。

ネットワークセキュリティ

ネットワークを細かく分割するマイクロセグメンテーション、ソフトウェア上でのアクセス制御構築(SDP)、ゼロトラストネットワークアクセス(ZTNA)、セキュアWebゲートウェイ(SWG)、セキュリティネットワーク技術を集約した単一クラウドプラットフォーム(SASE)などを活用。ネットワークの分割・暗号化をはじめとするこうしたきめ細かなアクセス制御体制により、万が一侵入された場合でも被害の拡大を防ぎます。

データセキュリティ

データの暗号化(保存時・転送時)、データ損失防止(DLP)、情報漏洩対策(IRM)、データアクセスの監視とログ記録を実施。データを重要度別に分類しラベル付けする、データの取り扱いに関するログを取る、データそのものにプロテクトをかけるなどして、重要度に応じた適切な保護を行います。

監視・分析・自動化における技術要素

セキュリティ情報イベント管理(SIEM)、セキュリティ対応の自動化・効率化(SOAR)、ユーザー行動分析(UBA)などを導入。リアルタイム監視で脅威や異常を自動検知し、自動的に対応を実施する仕組み(XDR)も組み合わせると、より強固な自動化されたセキュリティ環境の構築が可能です。

これらの技術要素を統合的に活用することで、ゼロトラストの7つの基本原則を実現し、強固なセキュリティ環境を構築できます。

参考:株式会社ラック・日本マイクロソフト 『ラックとマイクロソフトがゼロトラスト時代のガイドラインを提示~ポスト境界防御におけるSOC構築とは』

参考:株式会社HITACHIソリューションズ『DX時代のビジネスを支える安心・安全なセキュリティ ゼロトラストセキュリティソリューション』

参考:独立行政法人情報処理推進機構(IPA) 『ゼロトラスト導入指南書』

ゼロトラスト導入のメリット

ゼロトラストの導入には、以下のように、企業にとって多くのメリットがあります。

セキュリティレベルの飛躍的向上

ゼロトラスト導入の最大のメリットは、セキュリティレベルの大幅な向上です。社内外を問わずすべてのアクセスを検証・監視・対処することで、不正アクセスのリスク、被害拡大のリスクを大きく減らせます。

内部からのアクセスであっても常に認証を求めることで、先述した横展開攻撃(ラテラルムーブメント)の防止に加え、内部の人間による情報の不正利用や不正な持ち出しにも対処できるようになります。

また、特にクラウド環境において全体を包括的に監視し、リアルタイムで異常を検知する仕組みの構築も可能です。

柔軟で多様な働き方の推進に寄与

ゼロトラストは、ワークライフバランスを重視した柔軟な働き方の実現にも役立ちます。

ゼロトラストを導入することで、従来型のVPNの弱点の克服が期待でき、テレワークや在宅ワークなどでの場所や時間を問わないアクセスを、より安全に行うことが可能となります。また、指定のクラウド環境に適合したセキュリティブラウザを介したアクセスが可能なので、セキュリティ上の懸念が強いBYODに関しても、ゼロトラストにより安全に業務に導入することも可能です。

また、クラウド環境でも一貫したセキュリティポリシーを適用できるゼロトラストでは、SaaS※1 、PaaS※2 、IaaS※3 など、複数のクラウドサービスを安全に連携できます。既存の社内システムとクラウドを組み合わせたハイブリッド環境でも一貫したセキュリティを維持できるので、企業のDX推進の基盤をより柔軟な形で導入・構築可能です。

※1 SaaS(サース):ソフトウェアをインターネット経由で利用できるサービス。ユーザーはインストール不要で、そのまま機能を使える仕組み。

※2 PaaS(パース):アプリ開発に必要な環境をクラウドで提供するサービス。サーバー管理をせずに、開発・実行に集中できる。

※3 IaaS(イアース):仮想サーバーやストレージなどインフラをクラウドで提供するサービス。必要なIT基盤を自由に構築できる。

自動化・効率化とコンプライアンス強化

ゼロトラストは、複数のセキュリティ対応の自動化・効率化の導入を可能にする仕組みとなっています。そのため、業務上の継続的な管理負担を削減でき、一元的なセキュリティポリシーの適用によって設定ミスなどの管理上のヒューマンエラーを防止できます。セキュリティログを一元管理することも可能なので、トラブル対応の迅速性や効率がアップします。

また、コンプライアンス対応の強化にも有効です。リアルタイムなアクセスログを詳細に記録することで監査証跡を確保でき、個人情報保護法・EU一般データ保護規則(GDPR)などのデータ保護に関する規制への適合もより確実に行えます。

こうしたコンプライアンスや各種規制への対応の体制確保により、セキュリティインシデント発生時の説明責任を果たしやすくなり、取引先や顧客からの信頼獲得にもつながるでしょう。

参考:独立行政法人情報処理推進機構(IPA) 『ゼロトラスト導入指南書』

クラウド時代の今だからこそゼロトラストを導入しよう

ゼロトラストは、「何も信頼しない、常に検証する」という非常に厳格な原則に基づく、次世代のセキュリティモデルです。クラウド化やハイブリッドワークの普及に伴い、従来の境界型セキュリティでは対応しきれない中、ゼロトラストは企業の情報資産を効率的に守り、データ侵害を最小限に食い止めるための、有効な手段となり得ます。ゼロトラストの7つの基本原則に基づいて、ゼロトラストの導入を進めましょう。

GREEN CROSS PARKのDX

東急不動産が推進する産業まちづくりプロジェクト「GREEN CROSS PARK(グリーンクロスパーク)」は、まち全体に先進的なDX基盤を整備する新しい産業団地を構想しています。高速通信環境や自動運転技術の先行導入などを通じて、ここに集まる多様な産業に新たな可能性をもたらします。